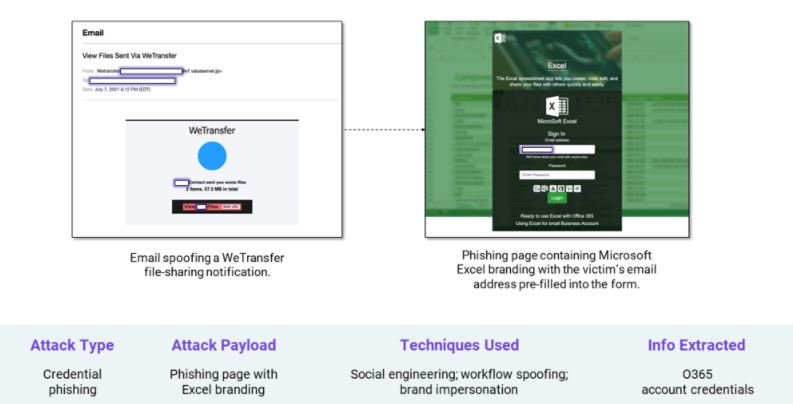

Un rapporto della società di sicurezza informatica Armblox rileva che un gruppo di hacker sta utilizzando l’immagine del sistema di hosting WeTransfer e Microsoft Excel per distribuire ambiziose campagne di phishing al fine di recuperare le credenziali e-mail di Office 365 degli utenti interessati.

Come ricorderanno alcuni utenti, WeTransfer viene utilizzato da milioni di utenti per condividere file troppo grandi per l’invio tramite e-mail.

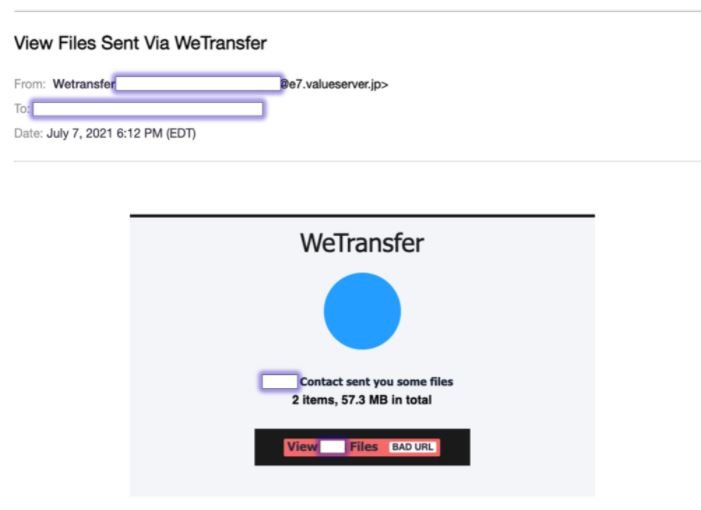

Le e-mail utilizzate dagli hacker sono realizzate in modo tale da sembrare provenire da WeTransfer, utilizzando immagini e il nome dell’azienda. Questi messaggi sembrano essere abbastanza simili da indurre gli utenti ignari a dire che sono stati inviati due file e che dovrebbero scaricarli tramite un collegamento allegato.

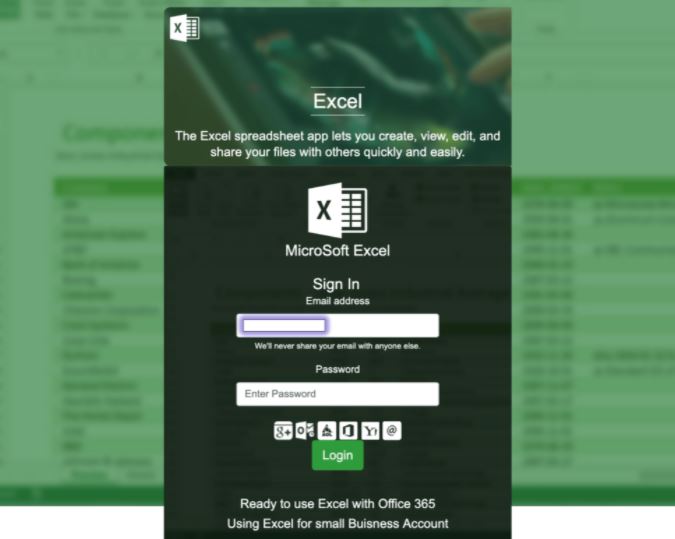

Il messaggio fa anche diversi riferimenti all’organizzazione di destinazione in modo che l’utente non sospetti un’attività fraudolenta. Facendo clic su “Visualizza file” le vittime vengono reindirizzate a una pagina con un presunto file Microsoft Excel. La pagina contiene un foglio di lavoro sfocato sullo sfondo e un modulo per acquisire i dettagli di accesso in primo piano. Questo modulo ha già l’indirizzo email dell’utente target impostato di default, dando un senso di maggiore legittimità.

Una rapida analisi di questa campagna rivela che il dominio degli aggressori è un provider di servizi di hosting con sede in Giappone noto come “valueserver.jp”. Alcuni mesi fa, il ricercatore Laur Telliskivi ha riferito che questo dominio veniva utilizzato per distribuire un attacco di phishing separato.

Gli attori delle minacce responsabili di questa campagna utilizzano una varietà di tecniche per evitare il rilevamento da parte di strumenti di sicurezza convenzionali come i filtri e-mail. Gli aggressori adottano anche tattiche di ingegneria sociale nel loro schema, poiché il titolo dell’e-mail, il suo contenuto e il nome del mittente sono stati appositamente impostati per ingannare gli utenti.

Un’altra tecnica molto popolare utilizzata in questa campagna è la rappresentazione del marchio; In questo attacco, lo stile HTML dell’e-mail è incredibilmente simile a WeTransfer e la pagina di phishing è progettata per apparire come la pagina di accesso legittima di Microsoft Excel. L’unica cosa che fa sembrare sospetto è che Microsoft è scritto come MicroSoft, anche se questo può essere impercettibile per molti utenti.