Un nuovo modello organizzativo, nato per superare un momento di crisi dell’attività criminale di Conti e che probabilmente ne sta guidando lo spegnimento definitivo

Nella newsletter NINAsec di questo sabato appena passato, avevo accennato lo studio di AdvIntel sulla chiusura delle operazioni ransomware del noto gruppo criminale Conti. Mi ero ripromesso, visto l’esiguo approfondimento all’interno di una newsletter, di analizzare meglio nel dettaglio questo rapporto, per aggiornare sulla situazione di questo noto marchio criminale informatico.

Conti ransomware chiude i battenti

Questa affermazione deriva dal fatto che, i ricercatori di AdvIntel, hanno potuto riscontrare che il pannello di amministrazione del gruppo Conti è stato reso inattivo, così come il sito Tor utilizzato per ospitare la piattaforma di negoziazione dei riscatti. Mentre invece chat, messenger e proxy hanno subito un diffuso e completo reset.

Rimane perfettamente accessibile invece Conti News, il portale sotto rete Tor, pubblicamente accessibile, adibito ad ospitare “il blog” della cyber gang, dove cioè vengono esposte le vittime colpite, lanciate le comunicazioni massive pubbliche dal board del gruppo criminale e diffusi i dati delle vittime non paganti il riscatto.

Si fa coincidere il 19 maggio 2022 come giorno della “morte definitiva del gruppo Conti”, ma i ricercatori ritengono che è stato un processo in divenire, organizzato a tavolino e non lasciato al caso, preoccupandosi unicamente di spegnere un server.

La chiusura di Conti sempre sia stata invitata, in maniera definitiva dal momento della propria presa di posizione a sostegno della Russia subito dopo l’invasione ordinata da Putin, dell’Ucraina.

L’ormai noto Conti Leaks sembra abbia giocato un ruolo fondamentale in questa sorte del gruppo, anche se non si esclude ci fossero altri motivi pure precedenti. Questa chiusura invece, possiamo intenderla come una fuga tra membri di nidi diversi. Si tratta, in questa fase, infatti di curare una migrazione, dei membri più validi, dall’operazione Conti ad altre operazioni, lasciando meno tracce possibili.

Un rebranding studiato a tavolino

La recente nascita di Black Basta, la prolifica recente riattivazione di Black Byte, sono tutti segnali che AdvIntel analizza come facenti parte della medesima migrazione, secondo la quale, frammenti del corpo esecutivo di Conti, verrebbero ora utilizzati per le campagne malevole di questi altri due gruppi, nonché la ripresa delle attività, dopo mesi di silenzio, del “famoso” gruppo REvil.

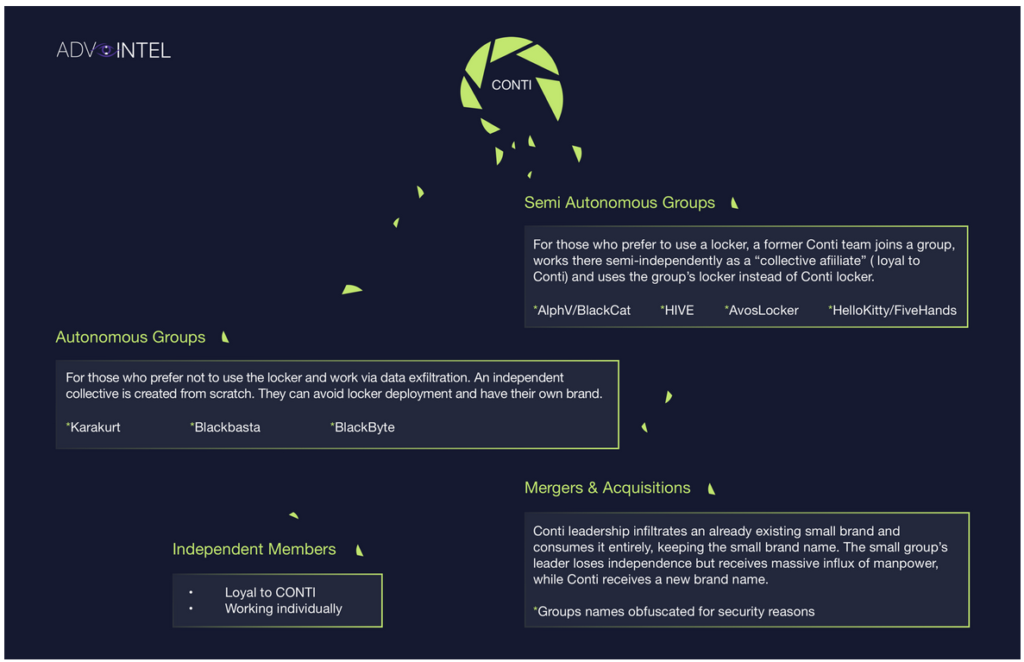

Il progetto di spegnimento del gruppo criminale Conti, segnato da un complesso processo evolutivo, potrebbe esser spiegato con questa grafica di AdvIntel, che in base alle capacità e alle aggregazioni interne formate, suddivide i membri di Conti in sottogruppi, con le probabili destinazioni: AlphV/BlackCat, HIVE, AvosLocker, HelloKitty, Karakurt, BlackBasta, BlackByte.

Da questa nuova organizzazione, si evidenziano anche nuove caratteristiche, che potrebbero identificare il futuro delle operazioni ransomware maggiori. Sembra infatti che il modello R-a-a-S (Ransomware as a Service) non sia più utilizzato, in questa nuova organizzazione. Il modello viene soppiantato in favore di un gruppo più intimo e ristretto, che difficilmente accetta nuove affiliazioni. Inoltre si ritiene che anche la crittografia, potrebbe venir presto abbandonata durante gli attacchi, in favore dell’unico strumento utile, l’esfiltrazione dei dati.