Nella notte tra il 15 e il 16 gennaio, il contatore di Lockbit 2.0, programmato per il 18 c.m. è stato azzerato e tutti i file esfiltrati dalla ULSS 6 Euganea di Padova sono online e disponibili alla consultazione per chiunque. In data odierna esce anche il comunicato ufficiale dell’azienda sanitaria che ne annuncia finalmente il data breach. Comunicazione che arriva priva di dettagli tecnici, come consuetudine, e avvisa la cittadinanza sull’attività illecita nella consultazione di quei file. Una mia analisi dettagliata la trovate su CyberSecurity360.

Quello che invece non emerge è la responsabilità primaria dell’incidente, che appunto è proprio dell’Ente impegnato nella custodia dei dati per conto dei cittadini (possessori titolari di quei dati) che ne hanno affidato la conservazione. O del relativo fornitore IT, qualora ce ne fosse uno dedicato.

Opportuna in questo caso una revisione dei fornitori e delle buone pratiche di mitigazione del rischio informatico da tutto il personale della PA. L’attacco, il furto e la diffusione di questi dati è grave, a farne le spese, come spesso accade sono i cittadini. Inoltre il sito web di Lockbit 2.0 è disponibile anche su regolare rete Internet, senza alcuna configurazione sotto rete Tor, fatto che ne amplifica la diffusione illecita anche a chiunque ne faccia ricerca su Google (contrariamente a quanto espresso nel comunicato).

I dati, ormai fuori dal controllo della ULSS 6 comprendono: documenti d’identità, grandi liste di prenotazioni visite mediche con tutti i dati dei clienti, referti pazienti di ogni genere, denunce per violenze fisiche subite, radiografie, TAC, buste paga del personale, documenti di amministrazione (turni/regolamenti/POS).

Lo stesso weekend vede anche altro danno contro struttura sanitaria nazionale che è dato dalla diffusioni di altri dati mal custoditi e non adeguatamente protetti, della cittadinanza: ASL Napoli 3 Sud, dettagliata here.

L’attacco alla sanità della Regione Veneto sta evolvendo e dal primo gennaio infatti è arrivata la rivendicazione del gruppo ransomware Lockbit 2.0.

Il 15 gennaio è il termine ultimo per il pagamento del riscatto prima della diffusione dei dati che, a detta di Zaia: “Penso abbiano cartelle o dati sensibili in mano: non cediamo al ricatto” ammonterebbe a 800.000 euro.

Nelle ultime 24 ore (tra il 2 e il 3 dicembre 2021) avrete sicuramente sentito parlare dell’attacco informatico a Regione del Veneto, con ULSS6 Euganea che ha riscontrato non pochi disagi con la propria operatività. Ma sicuramente pochi avranno avuto aggiornamenti sull’accaduto: sono stati rubati file? Dove sono questi files?

Proviamo qui a rispondere a queste domande. Sembra di si, sono stati rubati dei documenti e si trovano disponibili online su RaidForums. Solito posto che sto monitorando anche per le vicende che riguardano il Green Pass, la chiave privata italiana e tutti i problemi di sicurezza del sistema sanitario nazionale.

E’ stata appena rivendicato l’ennesimo incidente informatico al nostro sistema sanitario. Infatti quanto successo alla Regione Veneto, non è finito con un semplice “situazione ripristinata” perché online ci sono dei documenti disponibili per il download, che risultano essere problematici per i titolari effettivi di queste proprietà.

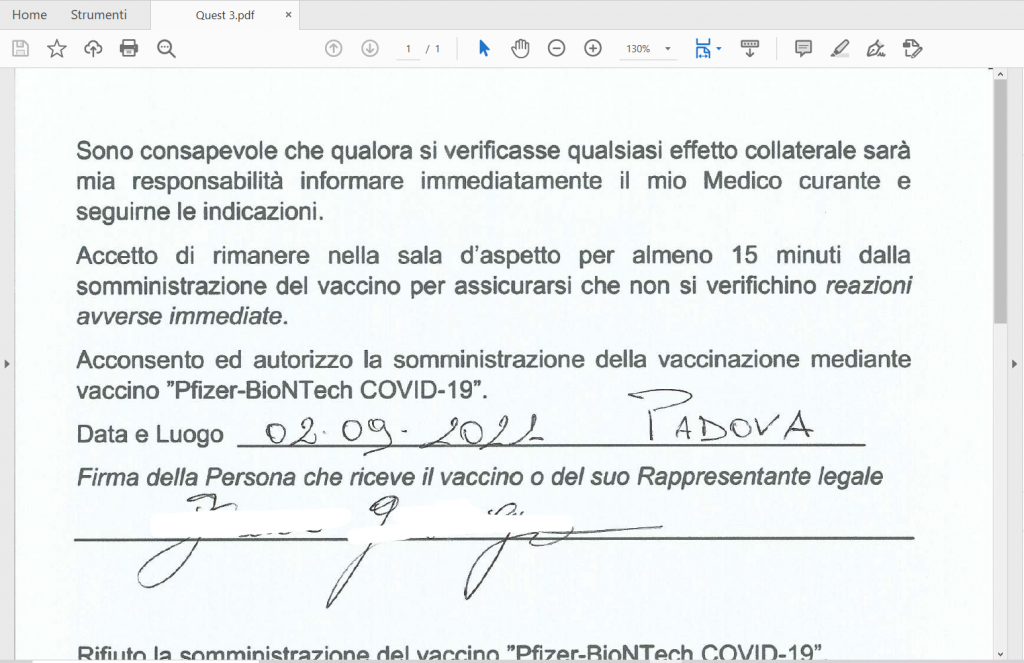

ipv752 (se mi avete seguito questo nome non dovrebbe suonarvi nuovo) ha rivendicato un piccolo esempio di dati esfiltrati, presumibilmente durante l’ultimo attacco subito dalla struttura vaccinale. In effetti all’interno si trovano dati abbastanza eloquenti, come codici fiscali (scansioni), e questionari anamnestici di analisi pre vaccino COVID, intestati a ignari cittadini che li hanno affidati alla struttura vaccinale di cui stiamo parlando.

Posso affermare che il sample faccia parte della tecnica appartenente a rilascio lento, in quanto sto seguendo con attenzione la vicenda da quando è nata, e dunque dico di conoscere il meccanismo di rilascio e rivendicazione dati con il quale si opera.

Il sample è condiviso con strumenti di upload gratuiti disponibili online, protetto da chiave privata, ma diffusa anch’essa. Per il momento si parla di 47.2 MB che ovviamente non mettono in crisi un sistema sanitario. Ma vorrei specificare che siamo di fronte a un serio problema, perché, qualora non fosse già abbastanza chiaro, come si possono procurare 47 MB è facilmente intuibile che la struttura offre l’opportunità di prelevare dati sanitari, nell’ordine n. Nel sample sono coinvolti 5 cittadini della zona di ULSS6 Euganea, dei quali troviamo codice fiscale, scansioni dei questionari complete di indirizzi e numeri di telefono, pregresso sanitario (per ciascuno dei 5). Ordinatamente sistemato in 5 differenti cartelle che separano le scansioni. Addirittura si trova il dettaglio della vaccinazione riguardante il braccio (dx o sx) di inoculazione del medicinale.

Come anticipato, chiunque pensi siano solo “tessere sanitarie” e “consensi informati”, quindi nessun pericolo, tralascia un grande dettaglio: prima di tutto anche se fosse solo questi due dati, chi li ha affidati alla struttura sanitaria non li ha consegnati con l’intento di trovarli disponibili online a chiunque (indirizzi di residenza e situazione sanitaria). Inoltre il problema è nelle possibilità che vengono offerte da una struttura che ha questi problemi in essere mai sistemati. Probabilmente una vulnerabilità non curata adeguatamente che ha permesso un attacco dall’esterno? Probabilmente un insider che ha diffuso dati riservati e che li maneggia per lavoro? In ogni caso è un problema di sicurezza, il “chi può fare cosa” è sempre un problema di sicurezza informatica.

Nessuno può assicurare, in questo momento (03/12/2021 ore 22.40), che il rilascio sia finito qua, che ci sia o no altro materiale trafugato, oppure che la cartella in upload venga incrementata o meno. Una cosa è certa, qualsiasi cosa succeda io ve ne darò notizia e scriverò qui.