I criminali informatici stanno dirottando account di posta elettronica legittimi da più di una dozzina di università, tra cui la Purdue University, l’Università di Oxford nel Regno Unito e la Stanford University, e utilizzano gli account per aggirare il rilevamento e indurre le vittime a consegnare le proprie credenziali di posta elettronica o installare malware.

Dave Bagget, CEO e co-fondatore di INKY, ha dichiarato che non ci sono indicazioni su come gli account siano stati compromessi, ma ha ipotizzato che le vittime si siano innamorate di uno schema di raccolta delle credenziali. Bagget ha anche affermato che questo mese i ricercatori hanno continuato a vedere e-mail di phishing da account universitari reali, quindi alcuni account sembrano ancora essere compromessi.

“Uno studente non può mai cambiare una password assegnata in origine, o può condividerla con un amico”, secondo i ricercatori di Inky nel report di giovedì. “Un professore può fornire a uno studente la password di un account per un particolare progetto e non cambiarla mai al termine del progetto. Gli hacker che intercettano trovano questi account gestiti con noncuranza, li prendono in consegna e cambiano le password da soli, bloccando il proprietario originale”.

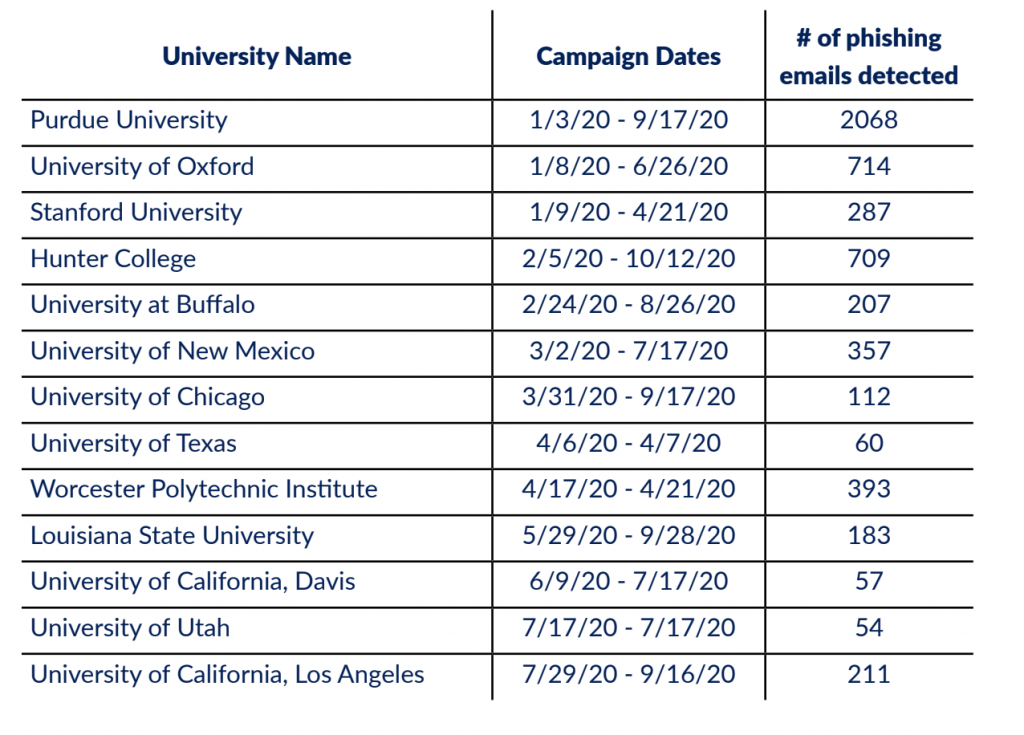

I ricercatori hanno affermato che nel 2020 finora hanno scoperto una serie di campagne dannose utilizzando e-mail compromesse da almeno 13 diverse università. Il maggior numero di e-mail di phishing rilevate proveniva da account della Purdue University compromessi (2.068), rubati nelle campagne da gennaio a settembre.

Dietro la Purdue University c’erano Oxford (714 email di phishing rilevate), Hunter College (709) e Worcester Polytechnic Institute (393).

Gli hacker hanno utilizzato queste e-mail legittime per diversi tipi di attacchi. In uno, le vittime hanno ricevuto un messaggio da un account della Stanford University che pretendeva di essere un “messaggio di sistema” Microsoft, che informava gli utenti sullo stato di alcuni messaggi in quarantena. L’e-mail offriva vari collegamenti per visualizzare i messaggi in quarantena che, una volta cliccati, portavano a un sito di raccolta delle credenziali di Microsoft Outlook o avviavano un’infezione da codice dannoso. Una semplice bandiera rossa qui è che l’indirizzo e-mail del mittente è un account universitario legittimo, ma l’e-mail pretende di provenire da Microsoft, hanno detto i ricercatori.

Tuttavia, ciò che offre ai criminali informatici un vantaggio in questo incidente è che l’intestazione dell’e-mail conferma che questa e-mail di phishing ha avuto origine dai server della Stanford University, consentendo al mittente di superare il filtro Sender Policy Framework (SPF) per i domini universitari, hanno detto i ricercatori. SPF è un metodo di autenticazione e-mail che mira a prevenire la falsificazione dell’indirizzo del mittente.

Secondo i ricercatori, gli aggressori sono stati in grado di aggirare l’SPF perché l’organizzazione commerciale della vittima ha una politica che accetta le email dai server di Stanford.

“I risultati del motore di ricerca confermano anche che l’indirizzo che invia questa e-mail di phishing corrisponde a un vero profilo universitario (ad esempio, di uno studente, un docente, uno staff o una pubblicazione di ricerca)”, hanno detto i ricercatori.

Gli aggressori utilizzano anche varie altre esche nel loro uso di e-mail universitarie compromesse per colpire le vittime. Ad esempio, i ricercatori hanno portato alla luce e-mail da account legittimi di Oxford e Purdue che dicevano alle vittime che avevano una chiamata persa e che si collegavano a un allegato che pretende di essere il messaggio vocale.

In un altro incidente, i ricercatori hanno affermato che Oxford aveva un server SMTP (Simple Mail Transfer Protocol) configurato in modo errato; un protocollo di comunicazione per la trasmissione di posta elettronica. Hanno affermato che un cattivo attore era in grado di abusare di questo e di indurlo a generare automaticamente indirizzi e-mail, da cui venivano poi inviate e-mail di phishing, hanno detto i ricercatori.

“Utilizzando i server di Oxford come un relè di posta aperto, un utente malintenzionato è stato in grado di inviare e-mail di phishing che hanno superato sia SPF che DMARC per l’Università di Oxford”, hanno detto i ricercatori.” Per prevenire questo tipo di abuso, i server SMTP devono essere configurati per non accettare e inoltrare e-mail da indirizzi IP non locali a caselle di posta non locali da utenti non autenticati e autorizzati.”

Altre minacce hanno afflitto il settore dell’istruzione superiore, comprese le recenti campagne chiamate “Silent Librarian” che hanno preso di mira attivamente studenti e docenti delle università tramite campagne di spear-phishing. L’omonimo gruppo di minacce dietro gli attacchi (noto anche come TA407 e Cobalt Dickens), che opera dall’Iran, è in agguato dall’inizio dell’anno scolastico 2019, lanciando e-mail a basso volume, altamente mirate e progettate socialmente che alla fine inducono le vittime a consegnare le proprie credenziali di accesso.

Bagget ha osservato che con la proliferazione della pandemia COVID-19 che ha spostato molte classi e università a distanza, i criminali informatici hanno anche aumentato il loro gioco con attacchi informatici contro il settore di livello superiore.

“Abbiamo iniziato a rilevare questi tipi di attacchi nell’estate 2019 e il numero di account dirottati è aumentato durante i blocchi della pandemia”, ha detto Bagget. “Anche il numero di scuole distinte prese di mira è aumentato durante la pandemia”.